El teléfono de Mark Lance suena cuando los datos de una empresa son secuestrados. A menudo, los autores exigen un rescate para devolver la información confidencial.

"La mayor demanda que ha recibido una de nuestras víctimas fue de 70 millones de dólares", dijo Lance, negociador de ransomware de Guidepoint Security, con sede en Virginia.

Si no se paga, se amenaza con hacer pública la información de la empresa.

"Cuanto antes nos involucremos, mejor", explica Lance a The Epoch Times.

"En la mayoría de los casos, el cliente ya se ha dado cuenta de que ha sido víctima, ya lo han informado a través de notas de rescate”, dijo.

"Ayudamos a las personas a darse cuenta de que, aunque no tengan intención de pagar el rescate, vale mucho la pena ponerse en contacto con los ciberdelincuentes, porque... aún se pueden hacer cosas como retrasar la inevitable divulgación de su información, lo que dará más tiempo para que los equipos forenses y de respuesta a incidentes puedan asegurarse de que se corrigen las vulnerabilidades".

Cada día se perpetran ciberataques, normalmente con ransomware, contra empresas y organismos estatales de Estados Unidos.

En la primera mitad de 2025, un informe de Comparitech muestra 208 ataques de ransomware contra organismos gubernamentales en todo el mundo, lo que supone un aumento del 65 % con respecto al mismo periodo de 2024.

El ransomware es un tipo de software malicioso, o malware, que impide al usuario acceder a los archivos, sistemas o redes de su ordenador y le exige que pague un rescate para recuperarlos, según el FBI.

El costo promedio para la víctima de un ataque de ransomware aumentó de 761,106 dólares en 2019 a una estimación de 5.13 millones de dólares en 2025, según PurpleSec, una empresa de ciberseguridad con sede en Estados Unidos.

Esto incluye el pago del rescate en sí, los costos de recuperación y diversos costos indirectos, como el daño a la reputación.

Lance, que lleva 25 años trabajando en ciberseguridad, afirma que cuando lo llaman en la fase inicial de un ataque, la víctima suele estar todavía realizando un análisis del impacto en el negocio.

"No están necesariamente seguros de lo que ha sucedido o de lo que ha ocurrido en su entorno, para saber qué pasos deben dar a continuación", dijo.

Por "entorno", Lance se refiere a todo el hardware, el software y las redes que dan soporte a los sistemas operativos de una organización.

Según él, un negociador de ransomware puede gestionar las expectativas y dar a la víctima una idea de sus opciones.

Dice que puede ganar un tiempo valioso y permitir a la víctima trabajar con un asesor legal para determinar qué tipo de información tendrá que revelar al público, a los accionistas, a la Comisión de Bolsa y Valores (SEC) y a otros organismos reguladores.

Lance dijo que los autores de las amenazas también tienen que proporcionar algún tipo de prueba de que han accedido a los datos de la víctima y tendrán que proporcionar un árbol de archivos, que es un mapa de los directorios que conducen a los archivos a los que han accedido.

"Podemos recopilar y obtener información de esas comunicaciones que se puede compartir y que, de otro modo, no tendrían. Pero sí, cuanto antes nos involucramos, mejor”, dijo.

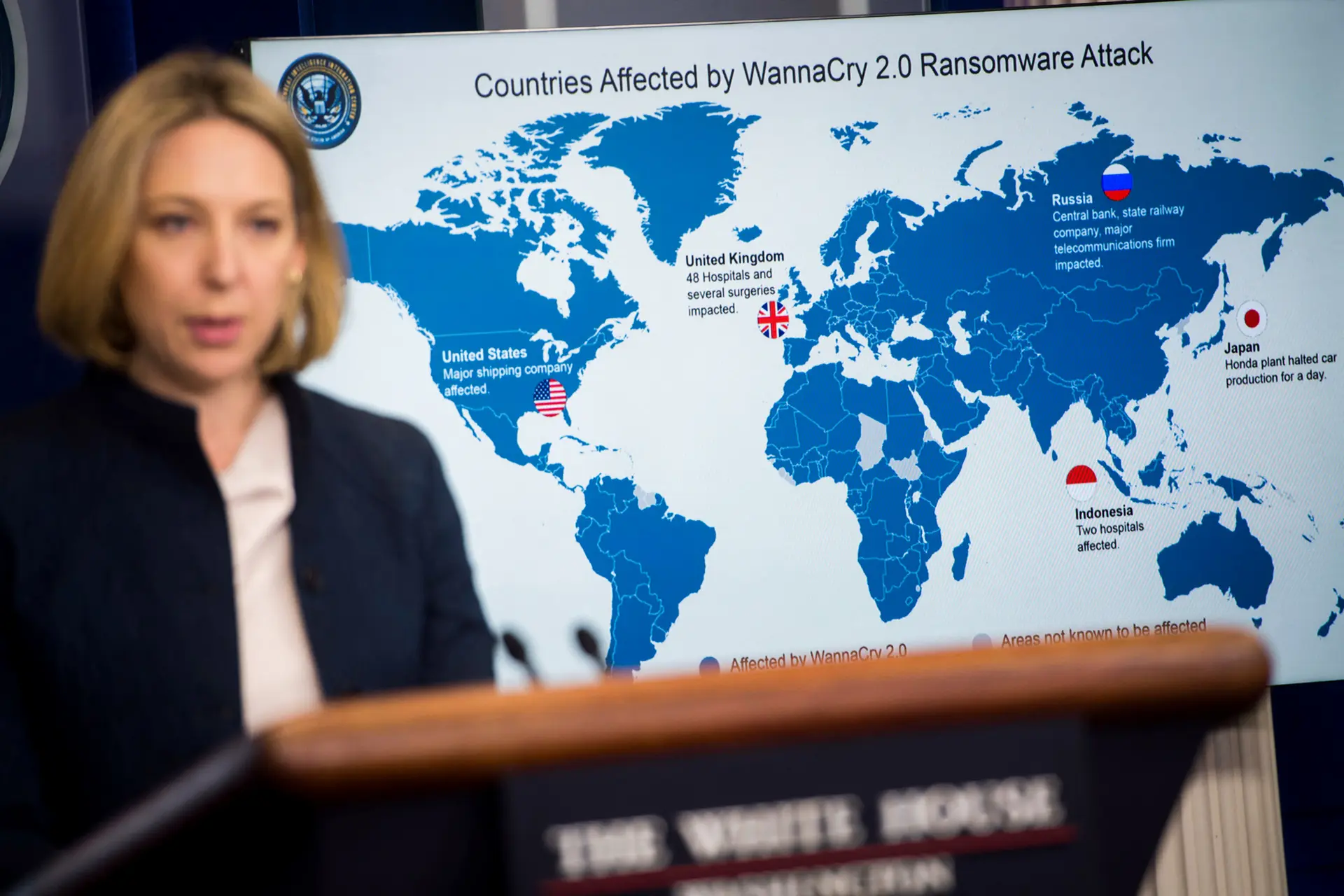

Jeanette Manfra, directora de ciberseguridad del Departamento de Seguridad Nacional, habla durante una rueda de prensa en la Casa Blanca el 19 de diciembre de 2017. Manfra anunció que Estados Unidos cree que Corea del Norte está detrás de los ciberataques globales WannaCry. (Saul Loeb/AFP a través de Getty Images)

Jeanette Manfra, directora de ciberseguridad del Departamento de Seguridad Nacional, habla durante una rueda de prensa en la Casa Blanca el 19 de diciembre de 2017. Manfra anunció que Estados Unidos cree que Corea del Norte está detrás de los ciberataques globales WannaCry. (Saul Loeb/AFP a través de Getty Images)Lance dijo que, en una fase inicial, intenta averiguar qué quiere el cliente de la comunicación con la banda de ransomware, "y luego desarrollamos una estrategia en torno a eso".

Dijo que la estrategia inicial podría ser simplemente retrasar mientras averiguan más sobre el ataque y la gravedad de sus consecuencias.

Dijo que la víctima podría decidir más adelante que está dispuesta a pagar el rescate, y añadió: "Entonces nuestra estrategia cambia a cómo negociamos los términos, por ejemplo, ¿lo necesitan rápidamente? ¿O tenemos tiempo? Así que nuestra estrategia cambiará en función de las necesidades del cliente y de lo que quiera conseguir".

Notas de rescate cibernético

Según Lance, lo más habitual es que la nota de rescate se deje como un mensaje en un sistema individual. La nota suele aconsejar a la víctima que no intente tocar ninguno de los sistemas informáticos y que descargue un navegador Tor, acceda a un sitio web en la darknet e inicie la comunicación con los autores del ataque de ransomware."En la mayoría de los casos, se sigue teniendo acceso al sistema, pero no a todos los archivos, y aparece una nota de rescate que dice, básicamente, 'hola, has sido afectado por este grupo y este ransomware'", explica.

"Pero hemos visto casos atípicos en los que imprimen copias de las notas de rescate en impresoras locales dentro de un entorno corporativo. Hemos visto casos en los que envían correos electrónicos a los altos directivos y al equipo ejecutivo desde una dirección de correo electrónico interna".

Lance dijo que algunas bandas de ransomware incluso llaman por teléfono y dicen: “Oye, haz que tu equipo de liderazgo senior y TI se comunique con nosotros porque ustedes han sido secuestrados y aún no hemos recibido noticias de ustedes”.

Según él, los atacantes de ransomware suelen empezar con demandas absurdas y, por lo general, hay un proceso de regateo.

"En la mayoría de los casos, la demanda inicial no es la cantidad final del rescate. Hay ciertos grupos con los que sabemos que podemos conseguir reducciones significativas en el importe del rescate, de millones de dólares a cientos de miles. Hay otros grupos que solo aceptan ligeras desviaciones de la demanda inicial", afirmó.

Una captura de pantalla muestra una demanda del ransomware WannaCry, proporcionada por la empresa de ciberseguridad Symantec, en Mountain View, California, el 15 de mayo de 2017. Los expertos afirman que los atacantes suelen dejar una nota en la que indican a las víctimas que no toquen sus sistemas informáticos, sino que descarguen un navegador Tor, visiten un sitio de la darknet e inicien la comunicación con el atacante. (Cortesía de Symantec/Handout a través de Reuters).

Una captura de pantalla muestra una demanda del ransomware WannaCry, proporcionada por la empresa de ciberseguridad Symantec, en Mountain View, California, el 15 de mayo de 2017. Los expertos afirman que los atacantes suelen dejar una nota en la que indican a las víctimas que no toquen sus sistemas informáticos, sino que descarguen un navegador Tor, visiten un sitio de la darknet e inicien la comunicación con el atacante. (Cortesía de Symantec/Handout a través de Reuters)."Lo importante es que, si los tienes enganchados, cuando sienten que van a obtener algún tipo de ganancia monetaria y valor de esto, en la mayoría de los casos estarán dispuestos a negociar porque quieren cobrar".

En junio, Sophos, una empresa líder en ciberseguridad, publicó un informe basado en una encuesta realizada a responsables de TI de 17 países, en el que se afirmaba que el pago medio por el rescate era de un millón de dólares.

Lance afirmó que la mayoría de las transacciones de rescate se realizan en bitcoins.

Según él, normalmente se tarda días, en lugar de horas, en llegar a un acuerdo definitivo en la negociación del rescate, pero eso depende de la exposición pública a la que se enfrente la víctima.

"Es una decisión empresarial"

Lance afirmó que las víctimas de los ataques de ransomware deben tener en cuenta muchos factores antes de decidir si pagan.Dijo que hubo casos en los que un cliente tardaba dos semanas en acceder a sus sistemas de copia de seguridad, porque estaban en almacenamiento en frío, y eso le costaba un millón de dólares al día.

"Así que, en dos semanas, son 14 millones de dólares, pero podían pagar el rescate de 2 millones y empezar a recuperarse al cabo de cuatro o cinco días. Por lo tanto, para ellos era una decisión empresarial, era más rentable".

Lance dijo que algunos clientes están más preocupados por que los actores maliciosos roben los datos y los publiquen en la deep web o la dark web.

"Estas organizaciones criminales siguen conservando esa información, aunque te digan que la están eliminando", afirmó, "por lo que hemos visto casos en los que pagan el rescate estrictamente para que se eliminen los datos, con el fin de garantizar que la información no se publique".

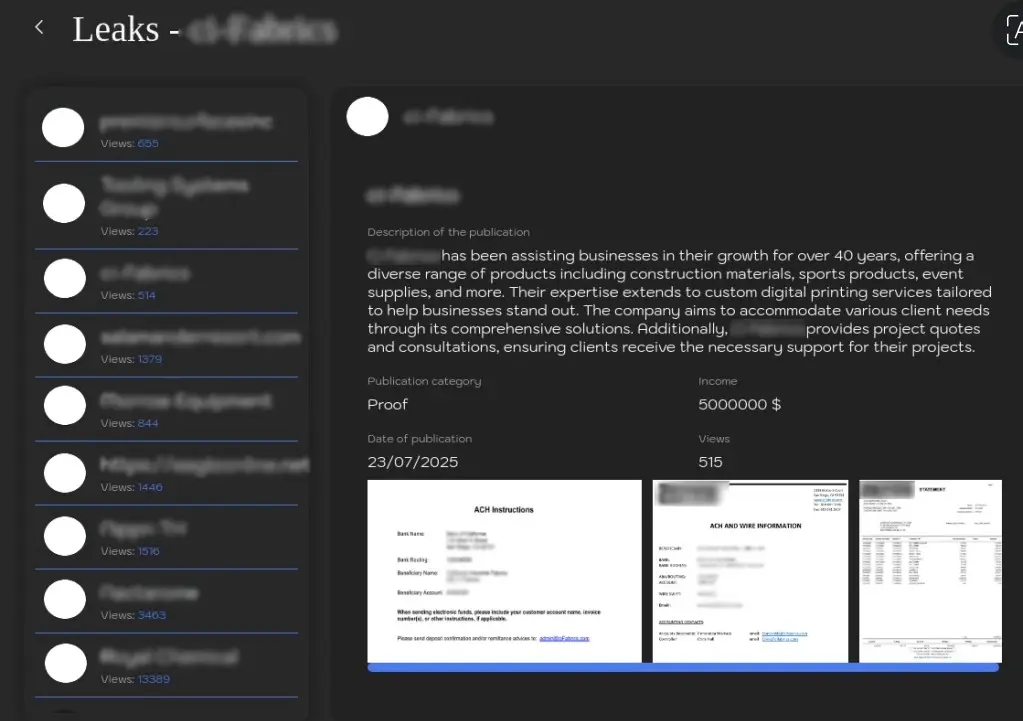

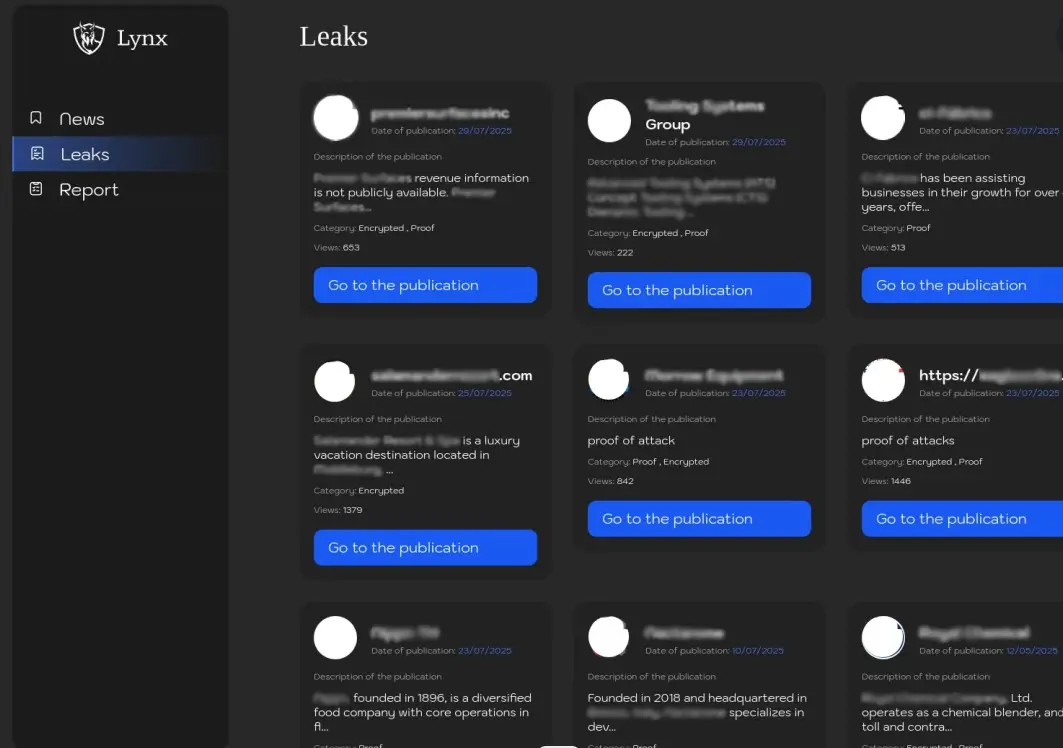

Las capturas de pantalla muestran el sitio web oscuro del grupo de ransomware Lynx, donde se publica el nombre de las víctimas que se niegan a pagar. El negociador de ransomware Mark Lance dijo que la decisión de pagar suele ser una "decisión comercial", ya que las víctimas sopesan si pagar es más rentable que absorber la pérdida e intentar recuperar los datos por otros medios. (Cortesía de Guidepoint Security)

Las capturas de pantalla muestran el sitio web oscuro del grupo de ransomware Lynx, donde se publica el nombre de las víctimas que se niegan a pagar. El negociador de ransomware Mark Lance dijo que la decisión de pagar suele ser una "decisión comercial", ya que las víctimas sopesan si pagar es más rentable que absorber la pérdida e intentar recuperar los datos por otros medios. (Cortesía de Guidepoint Security)

71 grupos de ransomware activos

El último informe sobre amenazas cibernéticas de Guidepoint identificó 71 grupos de ransomware activos, lo que supone un aumento del 58 % con respecto al mismo periodo del año pasado.“Tienes los grupos más pequeños, menos maduros, menos sofisticados, que están más enfocados en el robo rápido y en obtener ganancias monetarias basadas en volumen o frecuencia”, dijo Lance.

“Luego están los... cazadores de ballenas. Son los grupos más desarrollados que están pidiendo 10 millones de dólares por cada ataque de ransomware”.

El informe de Guidepoint señala que el “ecosistema de ransomware sigue normalizándose a pesar de las salidas de antiguos y nuevos ‘líderes’, incluidos LockBit y AlphV en 2024 y, más recientemente, RansomHub en 2025”.

“En su lugar, los grupos de RaaS [Ransomware-as-a-Service] que anteriormente eran de ‘segundo nivel’, como Qilin, Akira y Play, se han beneficiado más de la absorción de afiliados desplazados experimentados”.

El año pasado, el presunto administrador de LockBit, Dmitry Khoroshev, fue sancionado por Estados Unidos y varios otros gobiernos.

Lance dijo que todos los grupos de ciberataques tienen un sistema de afiliados, donde ofrecen ransomware como servicio a sus afiliados, pero esperan que sigan ciertas reglas y trabajen bajo ciertos estándares.

Según él, los grupos de ransomware se basan en gran medida en su reputación y saben que si prometen borrar los datos tras el pago del rescate y estos aparecen en un sitio web de filtración de datos, su reputación se verá afectada.

"Estas organizaciones ciberdelictivas tienen una marca y una reputación que mantener", dijo Lance. "Digamos que alguien paga a Akira y Akira no le da acceso a herramientas de descifrado que funcionen correctamente o, por alguna razón, sigue filtrándolos en su sitio web de filtración de datos".

"Bueno, entonces se ganan la reputación de 'no paguen a Akira porque no cumplen lo que prometen después de pagarles'. Así que adquieren esta reputación negativa y, de repente, la gente deja de pagar a Akira y, ¿adivina qué? Eso es malo para el negocio. No están monetizando sus esfuerzos".

La mayoría de los grupos de ransomware se encuentran en Europa del Este, según Lance. "Hay excepciones a esa regla... pero la mayoría de los grupos están allí".

Únase a nuestro canal de Telegram para recibir las últimas noticias al instante haciendo click aquí